Xem bài trước: Hướng dẫn cài đặt Proxmox trên Laptop cũ biến thành Server

Tài liệu chính thức: https://pve.proxmox.com/pve-docs/pve-admin-guide.pdf

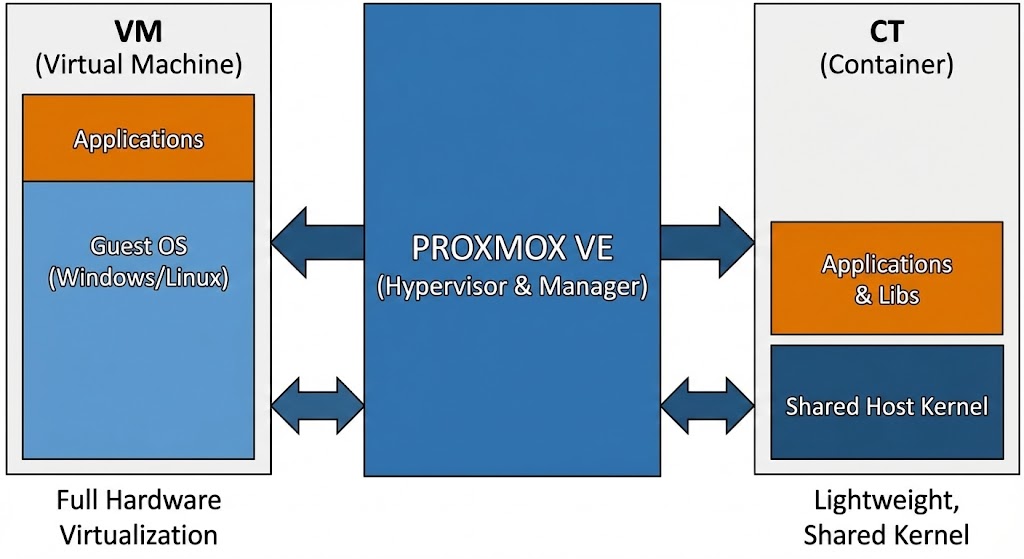

Proxmox Virtual Environment (Proxmox VE) là nền tảng ảo hóa mã nguồn mở mạnh mẽ, hỗ trợ cả máy ảo (Virtual Machine) và container. Tuy nhiên, nhiều người mới bắt đầu thường bị bối rối với các thuật ngữ và không biết khi nào nên dùng VM, khi nào nên dùng Container. Bài viết này sẽ giải thích chi tiết các khái niệm, so sánh sự khác biệt, và hướng dẫn từng bước tạo VM và CT trên Proxmox.

Các Thuật Ngữ Cơ Bản Trên Proxmox VE

Trước khi đi sâu vào hướng dẫn, cần hiểu rõ các thuật ngữ thường gặp trên Proxmox:

VM (Virtual Machine) – Máy Ảo

VM là máy ảo hoàn chỉnh với kernel riêng, chạy trên hypervisor KVM (Kernel-based Virtual Machine). Mỗi VM có hệ điều hành độc lập, có thể là Linux, Windows, BSD hoặc bất kỳ OS nào hỗ trợ kiến trúc x86/x64.

VM sử dụng hardware virtualization, nghĩa là nó emulate toàn bộ phần cứng (CPU, RAM, disk, network card) cho guest OS. Điều này cho phép VM chạy bất kỳ OS nào mà không cần modify kernel, nhưng đổi lại là overhead cao hơn về tài nguyên.

CT (Container) – Linux Container

CT là Linux Container, sử dụng công nghệ LXC (Linux Containers). Khác với VM, container chia sẻ kernel với host OS nhưng có filesystem và process namespace riêng biệt.

Container nhẹ hơn VM rất nhiều vì không cần emulate hardware hay chạy kernel riêng. Startup time nhanh (vài giây so với hàng chục giây của VM), memory footprint thấp, và hiệu suất gần như native. Tuy nhiên, container chỉ hỗ trợ Linux và một số BSD variant.

Template

Template là image đóng băng (read-only) của một VM hoặc CT, dùng làm base để tạo nhanh các instance mới. Proxmox hỗ trợ hai loại template:

CT Template: Pre-built container images có sẵn của các distro phổ biến (Ubuntu, Debian, CentOS, Alpine, v.v.). Download từ Proxmox template repository và sử dụng ngay.

VM Template: Tự tạo bằng cách convert một VM đã cấu hình sẵn thành template. Khi cần deploy VM mới, chỉ cần clone từ template thay vì cài OS từ đầu.

Các Loại Storage và Disk Format

Proxmox hỗ trợ nhiều loại storage backend, mỗi loại có đặc điểm riêng:

Directory: Storage đơn giản nhất, lưu trữ disk images dưới dạng file trên filesystem (ext4, xfs, v.v.). Hỗ trợ các format: raw, qcow2, vmdk. Dễ backup và migrate nhưng hiệu suất không tối ưu cho production.

LVM (Logical Volume Manager): Storage sử dụng Linux LVM. Mỗi VM disk là một logical volume. Hiệu suất tốt, hỗ trợ snapshot nhưng chỉ cho VM (CT không dùng LVM). Format là raw block device.

LVM-Thin: Phiên bản thin provisioning của LVM. Disk space chỉ được allocate khi thực sự ghi dữ liệu, giúp tiết kiệm storage. Hỗ trợ snapshot hiệu quả hơn LVM thông thường. Phù hợp cho cả VM và CT.

ZFS: Filesystem và volume manager tiên tiến với tính năng copy-on-write, compression, deduplication và snapshot cực nhanh. Hiệu suất cao, data integrity tốt nhưng yêu cầu RAM lớn (khuyến nghị 1GB RAM per 1TB storage).

Ceph RDS: Distributed storage cho cluster, cho phép live migration không cần shared storage. Phù hợp cho high-availability setup nhưng phức tạp và cần nhiều node.

NFS/SMB: Network-attached storage, mount remote filesystem vào Proxmox. Dễ setup, chia sẻ storage giữa nhiều host nhưng hiệu suất phụ thuộc vào network.

Disk Format

Raw: Format đơn giản nhất, disk image là file binary thuần. Hiệu suất tốt nhất vì không có overhead, nhưng chiếm đủ space ngay từ đầu (no thin provisioning). Dùng cho production VM cần performance cao.

QCOW2 (QEMU Copy-On-Write): Format hỗ trợ thin provisioning, snapshot và compression. File chỉ chiếm space thực tế đã dùng. Linh hoạt cho development/testing nhưng hiệu suất thấp hơn raw 10-15%.

VMDK (Virtual Machine Disk): Format của VMware, Proxmox hỗ trợ để dễ migrate VM từ VMware. Không khuyến khích dùng trên Proxmox vì không tối ưu.

So Sánh Chi Tiết: Container vs Virtual Machine

Lựa chọn giữa CT và VM phụ thuộc vào use case cụ thể. Bảng so sánh sau đây sẽ giúp bạn đưa ra quyết định đúng đắn:

Kiến Trúc và Cách Hoạt Động

Container: Chia sẻ kernel Linux với host, sử dụng cgroups và namespaces để cô lập processes. Mỗi container có filesystem riêng nhưng chạy trực tiếp trên host kernel. Overhead cực thấp, gần như native performance.

VM: Chạy kernel riêng, emulate toàn bộ hardware thông qua hypervisor KVM. Guest OS hoàn toàn độc lập với host. Overhead cao hơn do phải chạy full OS stack nhưng cô lập tốt hơn.

Hiệu Suất và Tài Nguyên

Container: Startup time 2-5 giây. Memory overhead chỉ vài MB. CPU performance gần như 100% native. Có thể chạy hàng trăm containers trên một host với cấu hình vừa phải.

VM: Startup time 30-60 giây (phụ thuộc OS). Memory overhead tối thiểu vài trăm MB cho OS. CPU performance khoảng 95-98% native (với VT-x/AMD-V). Số lượng VM bị giới hạn bởi RAM và CPU cores.

Hệ Điều Hành Hỗ Trợ

Container: Chỉ hỗ trợ Linux (Ubuntu, Debian, CentOS, Alpine, Arch, v.v.) vì chia sẻ kernel với host Linux. Không thể chạy Windows hoặc BSD.

VM: Hỗ trợ bất kỳ OS nào: Linux, Windows (tất cả phiên bản), BSD, Unix-like systems, thậm chí cả các OS đặc biệt như pfSense, OPNsense.

Cô Lập và Bảo Mật

Container: Cô lập ở mức process và filesystem. Nếu có kernel vulnerability, attacker có thể escape container và compromise host. Phù hợp cho trusted workloads trong môi trường nội bộ.

VM: Cô lập hoàn toàn ở hardware level. Exploit trong guest OS rất khó có thể ảnh hưởng đến host. Phù hợp cho untrusted workloads, multi-tenant environments hoặc chạy services quan trọng.

Use Cases Phù Hợp

Container phù hợp cho: Web servers (Nginx, Apache), application servers (Node.js, Python, PHP), databases (MySQL, PostgreSQL, MongoDB), development/testing environments, microservices architecture, CI/CD runners. Bất kỳ Linux service nào không yêu cầu kernel customization.

VM phù hợp cho: Windows servers, các distro Linux cần custom kernel modules, network appliances (pfSense, OPNsense), legacy applications cần specific OS version, production databases quan trọng cần maximum isolation, các services yêu cầu nested virtualization.

Tạo Container Mới Trên Proxmox

Container là lựa chọn tuyệt vời cho các Linux services nhờ tính nhẹ và hiệu suất cao. Hướng dẫn sau sẽ chỉ bạn cách tạo CT từ template.

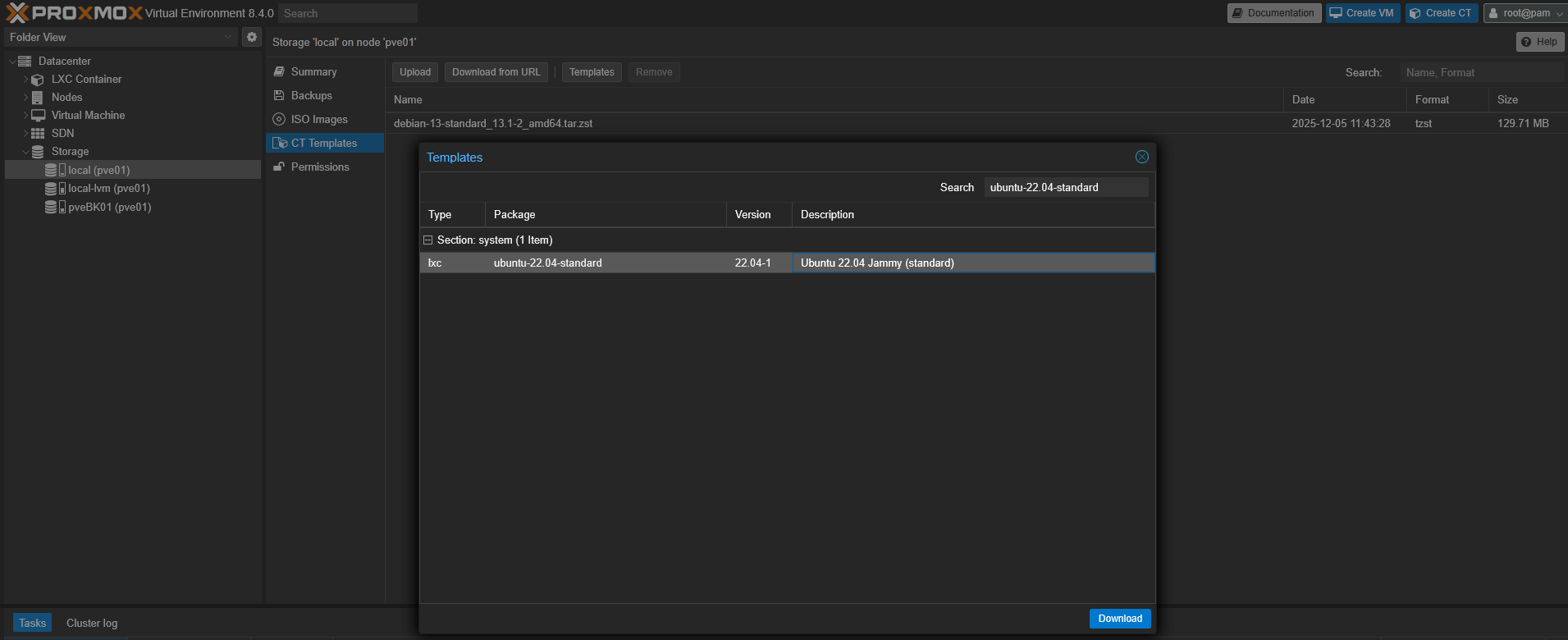

Bước 1: Download Container Template

Đăng nhập vào Proxmox web interface, chọn node muốn tạo CT. Vào Storage > chọn storage chứa templates (thường là local), click tab CT Templates.

Click nút Templates, một danh sách các distro có sẵn sẽ hiện ra. Chọn template phù hợp (ví dụ: ubuntu-22.04-standard cho Ubuntu 22.04), click Download.

Quá trình download phụ thuộc vào tốc độ internet. Template Ubuntu thường chỉ vài trăm MB nên khá nhanh. Sau khi download xong, template sẽ xuất hiện trong danh sách.

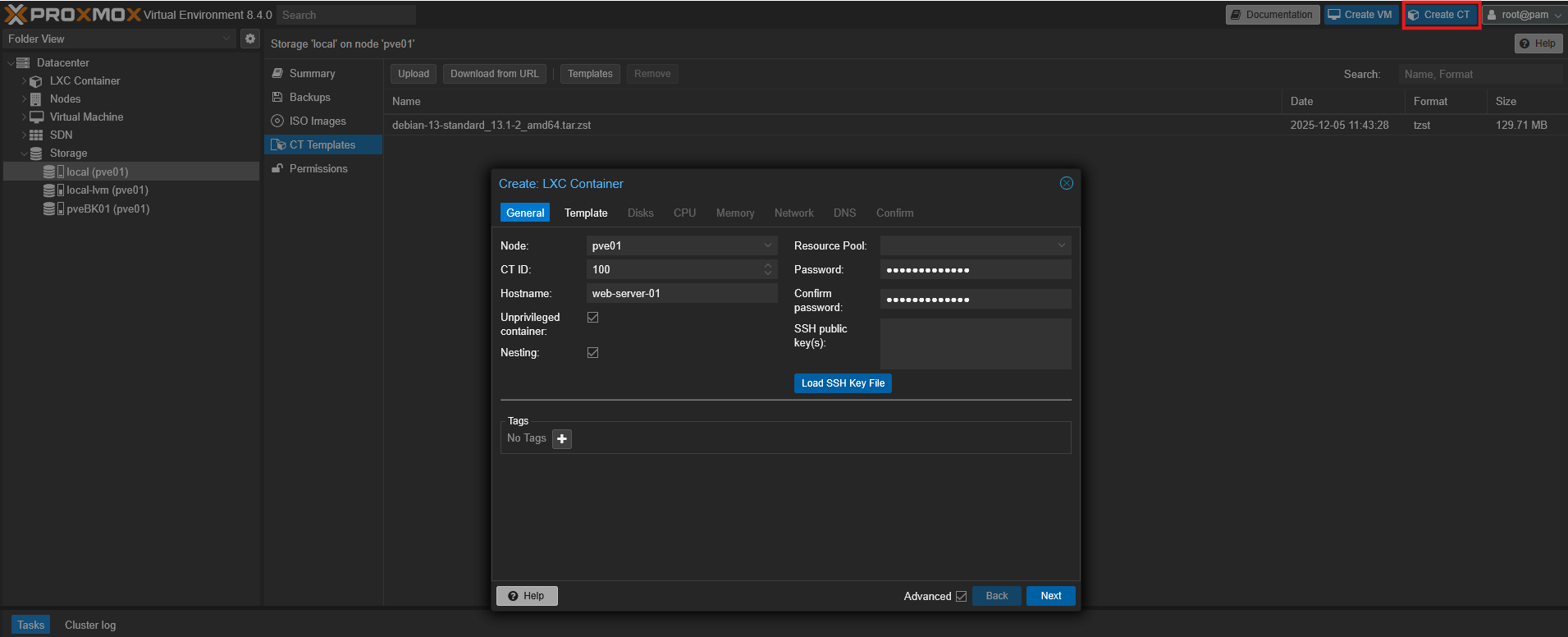

Bước 2: Create Container

Click nút Create CT ở góc trên bên phải. Wizard tạo container sẽ xuất hiện với các tab:

General:

- Node: Node Proxmox sẽ chạy container (đã được chọn sẵn)

- CT ID: ID duy nhất cho container, Proxmox tự động tăng dần (100, 101, 102…). Có thể custom nhưng nên để mặc định

- Hostname: Tên hostname của container (ví dụ: web-server-01)

- Password: Root password cho container. Quan trọng: nhập password mạnh và ghi nhớ

- SSH public key: Optional, có thể paste SSH public key để login bằng key thay vì password

- Unprivileged container: Khuyến nghị BẬT. Unprivileged container an toàn hơn vì processes chạy với non-root UID trên host

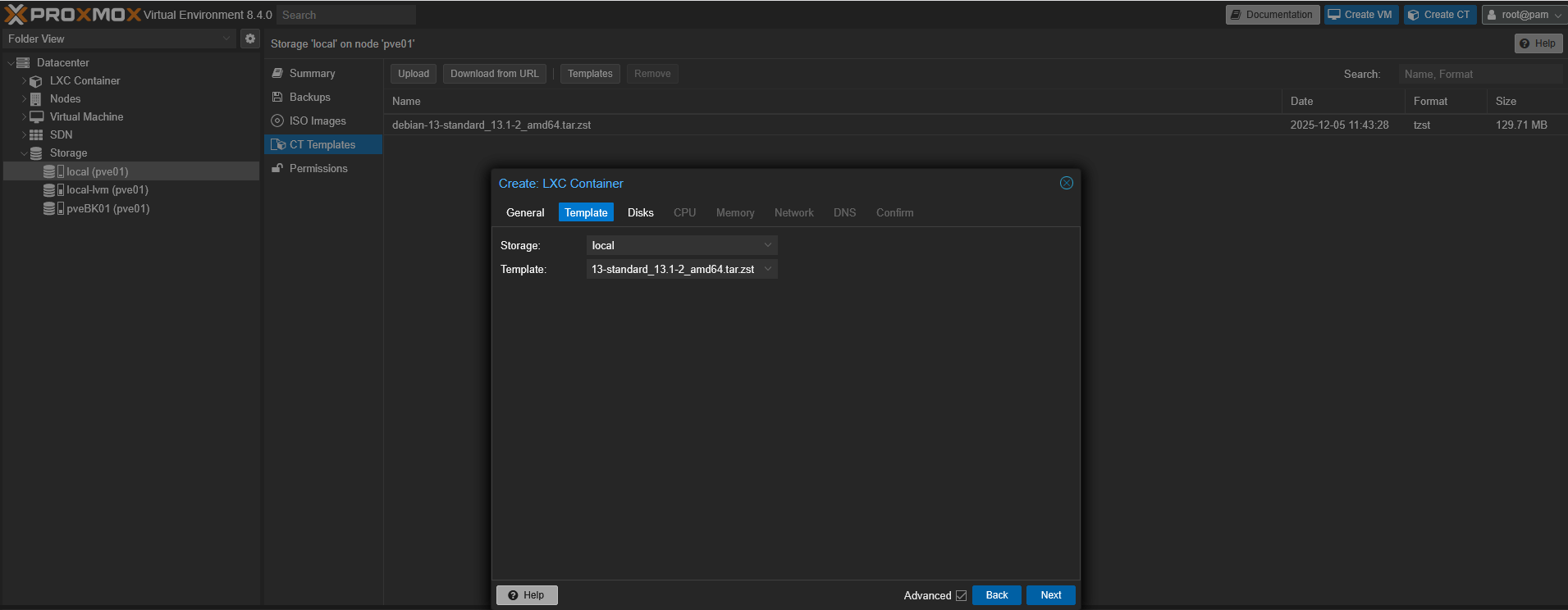

Template:

- Storage: Storage chứa templates (thường là local)

- Template: Chọn template đã download (ubuntu-22.04-standard.tar.zst)

Root Disk:

- Storage: Storage sẽ lưu container rootfs. Chọn storage phù hợp (local-lvm hoặc ZFS pool)

- Disk size: Kích thước root disk. 8GB là đủ cho container cơ bản, 20-30GB cho web server có database, 50GB+ cho application servers. Có thể resize sau nên không cần allocate quá nhiều

CPU:

- Cores: Số CPU cores cấp cho container. 1-2 cores cho services nhẹ, 4+ cores cho application servers. Container có thể dùng CPU bursting nên không strict như VM

Memory:

- Memory (MiB): RAM cấp cho container. 512MB-1GB cho web servers nhẹ, 2-4GB cho databases, 8GB+ cho heavy applications

- Swap (MiB): Swap space. Khuyến nghị bằng 50-100% RAM. Swap giúp container không bị OOM kill khi temporary spike

Network:

- Name: Interface name (mặc định eth0)

- Bridge: Network bridge để connect container (thường là vmbr0)

- IPv4: Chọn DHCP nếu muốn tự động lấy IP từ router, hoặc Static để đặt IP tĩnh. Khuyến nghị Static cho servers

- IPv4/CIDR: Nếu chọn Static, nhập IP và subnet mask (ví dụ: 192.168.1.100/24)

- Gateway: Default gateway (ví dụ: 192.168.1.1)

- IPv6: Tương tự IPv4, có thể để trống nếu không dùng IPv6

DNS:

- DNS domain: Domain suffix (ví dụ: local hoặc homelab.local)

- DNS servers: DNS servers, cách nhau bởi space (ví dụ: 8.8.8.8 1.1.1.1 hoặc IP của AdGuard Home)

Confirm: Review toàn bộ cấu hình. Check vào Start after created nếu muốn container tự động start sau khi tạo. Click Finish.

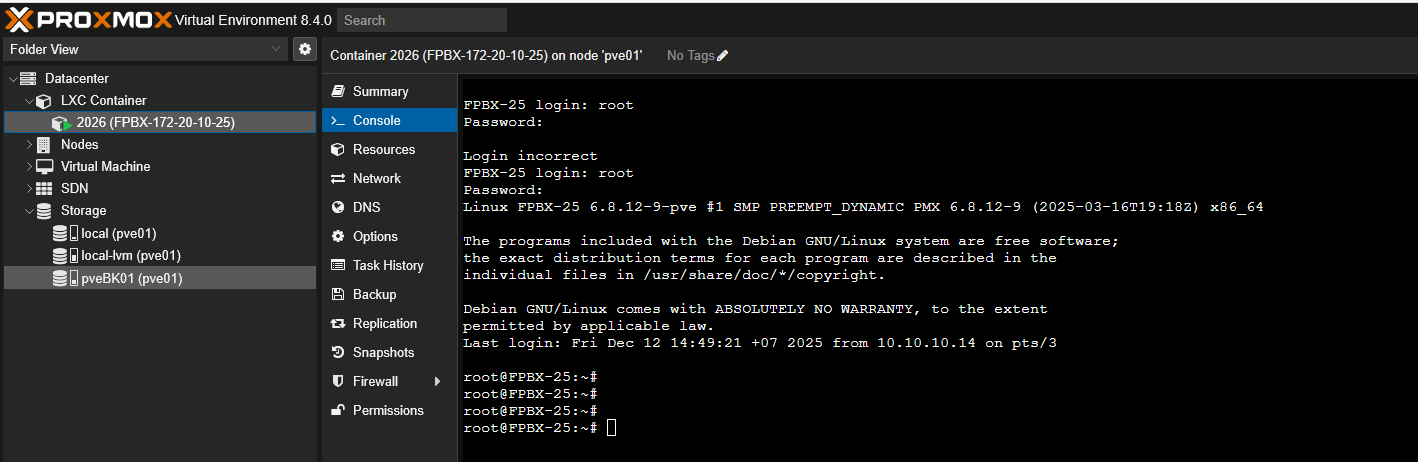

Bước 3: Truy Cập Container

Sau khi container được tạo và start, có thể truy cập bằng nhiều cách:

Console trên Proxmox UI: Double-click vào container trong danh sách, chọn tab Console. Login bằng user root và password đã đặt.

SSH: Từ máy khác trong mạng, SSH vào container:

ssh [email protected]Proxmox CLI: Trên Proxmox host, dùng lệnh:

pct enter 100(Thay 100 bằng CT ID thực tế)

Tạo Virtual Machine Từ ISO

VM cần thiết khi muốn chạy Windows hoặc các distro Linux cần custom kernel. Quy trình tạo VM bao gồm việc upload ISO và cấu hình hardware.

Bước 1: Upload ISO Image

Trước tiên cần có ISO file của OS muốn cài. Download từ trang chính thức (Ubuntu, Debian, Windows, v.v.).

Trong Proxmox UI, chọn node, vào Storage > local > ISO Images. Click Upload, chọn ISO file từ máy local và upload lên Proxmox.

Nếu ISO file lớn (Windows thường 5-6GB), có thể upload qua SSH bằng scp để nhanh hơn:

scp ubuntu-22.04.3-live-server-amd64.iso root@proxmox-ip:/var/lib/vz/template/iso/Hoặc download trực tiếp trên Proxmox host:

cd /var/lib/vz/template/iso/

wget https://releases.ubuntu.com/22.04/ubuntu-22.04.3-live-server-amd64.isoBước 2: Create Virtual Machine

Click nút Create VM ở góc trên bên phải. Wizard sẽ dẫn qua các bước cấu hình:

General:

- Node: Node chạy VM

- VM ID: ID duy nhất cho VM (auto-increment)

- Name: Tên VM (ví dụ: ubuntu-web-server)

- Resource Pool: Optional, dùng để group VMs cho quản lý dễ hơn

OS:

- Use CD/DVD disc image file (iso): Chọn option này

- Storage: Storage chứa ISO (local)

- ISO image: Chọn ISO đã upload

- Guest OS: Chọn loại OS (Linux cho Ubuntu/Debian/CentOS, Windows cho Windows, Other cho BSD/Unix)

- Type: Chọn type cụ thể nếu cần (Linux 6.x kernel, Windows 10/11, v.v.)

System:

- Graphic card: Default (VGA) hoặc VirtIO-GPU cho better performance. SPICE cho remote access chất lượng cao

- Machine: Để mặc định (i440fx) hoặc chọn q35 cho modern hardware emulation

- BIOS: Default (SeaBIOS) cho legacy OS, OVMF (UEFI) cho modern OS và Windows. UEFI bắt buộc cho Windows 11 và Secure Boot

- Add TPM: Bật nếu cần TPM 2.0 (yêu cầu của Windows 11)

- SCSI Controller: VirtIO SCSI single cho best performance, LSI 53C895A cho compatibility

- Qemu Agent: BẬT. Agent cho phép Proxmox communicate với guest OS để shutdown gracefully, get IP address, v.v.

Disks:

- Bus/Device: SCSI (hoặc VirtIO Block) cho performance tốt nhất. IDE chỉ dùng cho legacy OS. SATA là middle ground

- Storage: Storage backend (local-lvm, ZFS, v.v.)

- Disk size (GiB): 32GB minimum cho Ubuntu/Debian, 60GB+ cho Windows, 100GB+ cho Windows với applications

- Cache: Write back cho performance tốt nhất với risk data loss khi crash (chấp nhận được cho most cases). None cho data-critical VMs. Write through là middle ground

- Discard: BẬT nếu storage hỗ trợ thin provisioning (SSD/NVMe). Cho phép TRIM/discard để reclaim space

- SSD emulation: BẬT nếu storage backend là SSD. Guest OS sẽ biết và optimize cho SSD

CPU:

- Sockets: Số CPU sockets. Thường để 1 socket và tăng cores thay vì nhiều sockets

- Cores: Số cores per socket. 2 cores cho basic VM, 4-8 cores cho application servers, 16+ cores cho heavy workloads

- Type: host cho performance tốt nhất (passthrough tất cả CPU features). kvm64 cho compatibility. Specific types (Haswell, Skylake) cho live migration giữa các hosts khác CPU

Memory:

- Memory (MiB): 2GB minimum cho Linux, 4GB minimum cho Windows Server, 8GB cho Windows với GUI. Tăng theo workload

- Ballooning Device: BẬT để enable memory ballooning. Proxmox có thể dynamically adjust memory dựa trên usage

Network:

- Bridge: vmbr0 (hoặc bridge khác nếu có multi-network setup)

- Model: VirtIO (paravirtualized) cho performance tốt nhất. Intel E1000 cho compatibility với old OS. VMware vmxnet3 nếu migrate từ VMware

- MAC address: Auto-generate hoặc custom nếu cần static MAC

- Firewall: BẬT nếu muốn dùng Proxmox firewall

Confirm: Review cấu hình. Check Start after created để VM tự động boot. Click Finish.

Bước 3: Cài Đặt Operating System

Sau khi VM được tạo, nó sẽ boot từ ISO. Double-click vào VM trong danh sách, chọn tab Console để xem màn hình.

VM sẽ boot vào installer của OS (Ubuntu installer, Windows setup, v.v.). Follow các bước cài đặt như bình thường. Sau khi cài xong và reboot, nhớ remove CD/DVD:

Vào Hardware tab của VM, double-click vào CD/DVD Drive, chọn Do not use any media, click OK.

Bước 4: Cài Đặt QEMU Guest Agent

Sau khi OS đã boot, cài QEMU Guest Agent để Proxmox có thể communicate với VM:

Ubuntu/Debian:

sudo apt update

sudo apt install qemu-guest-agent

sudo systemctl start qemu-guest-agent

sudo systemctl enable qemu-guest-agentCentOS/RHEL/Rocky:

sudo yum install qemu-guest-agent

sudo systemctl start qemu-guest-agent

sudo systemctl enable qemu-guest-agentWindows: Download VirtIO drivers ISO từ Proxmox/Fedora project, mount vào VM và cài đặt qemu-ga từ ISO.

Clone VM/CT Thành Template

Template cho phép deploy nhanh nhiều VMs/CTs giống hệt nhau mà không cần cài OS lại từ đầu. Đây là workflow thiết yếu cho production.

Chuẩn Bị VM/CT Trước Khi Convert

Trước khi convert sang template, cần chuẩn bị VM/CT để đảm bảo các clones sẽ hoạt động tốt:

Cài đặt software cơ bản: Cài tất cả packages và tools thường dùng (vim, htop, curl, git, v.v.) để clones không phải cài lại.

Update system: Chạy full system update để đảm bảo OS và packages ở phiên bản mới nhất:

sudo apt update && sudo apt upgrade -y # Ubuntu/Debian

sudo yum update -y # CentOS/RHELCài cloud-init (cho VM): Cloud-init cho phép customize VM khi clone (hostname, SSH keys, network config):

sudo apt install cloud-initClear machine-specific data: Remove SSH host keys, machine-id và logs để mỗi clone có identity riêng:

sudo rm -f /etc/ssh/ssh_host_*

sudo truncate -s 0 /etc/machine-id

sudo rm -f /var/lib/dbus/machine-id

sudo ln -s /etc/machine-id /var/lib/dbus/machine-id

sudo apt clean # hoặc yum clean all

sudo rm -rf /tmp/* /var/tmp/*

history -cShutdown VM/CT: Shutdown gracefully trước khi convert:

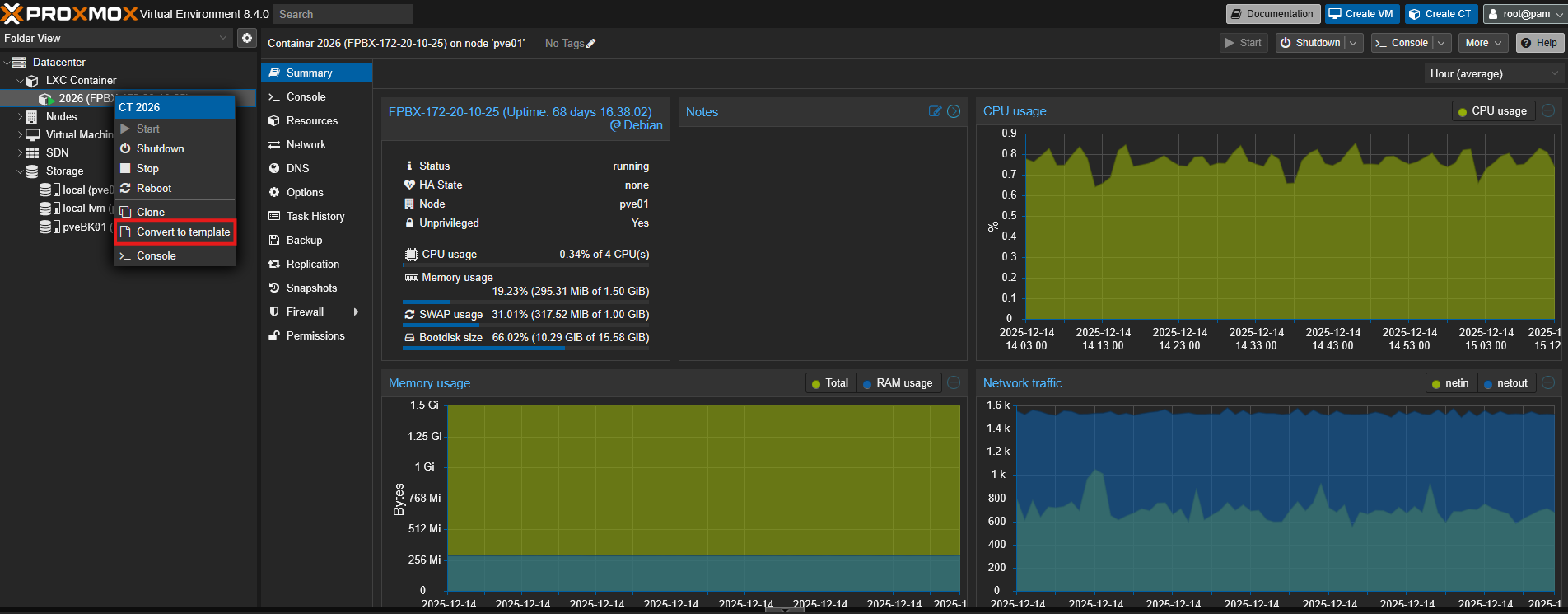

sudo shutdown -h nowConvert VM Thành Template

Sau khi VM đã shutdown, right-click vào VM trong Proxmox UI, chọn Convert to template. Confirm action.

VM sẽ được convert thành template (read-only). Icon sẽ thay đổi để phân biệt với VMs thông thường. Lưu ý rằng template không thể start hay modify, chỉ có thể clone.

Hoặc convert bằng CLI:

qm template 100(Thay 100 bằng VM ID)

Convert CT Thành Template

Với Container, quy trình tương tự: shutdown CT, right-click chọn Convert to template.

CLI command:

pct template 100Clone VM/CT Từ Template

Sau khi có template, việc tạo VMs/CTs mới trở nên cực kỳ nhanh chóng.

Clone VM

Right-click vào VM template, chọn Clone. Dialog box sẽ xuất hiện:

- Target node: Node sẽ chạy VM mới (có thể khác node chứa template)

- VM ID: ID cho VM mới

- Name: Tên VM mới

- Resource Pool: Optional

- Mode: Có hai modes quan trọng:

- Full Clone: Tạo bản copy hoàn toàn độc lập. Disk được copy toàn bộ. Clone chiếm đủ space và không phụ thuộc template. Khuyến nghị cho production

- Linked Clone: Clone chỉ lưu delta (thay đổi) so với template. Tiết kiệm space và clone nhanh hơn nhưng phụ thuộc vào template (nếu xóa template, linked clones sẽ break). Phù hợp cho dev/testing

- Target Storage: Storage cho disk của VM mới (nếu Full Clone)

Click Clone. Quá trình clone mất vài giây (Linked) đến vài phút (Full Clone tùy disk size).

Clone Container

Quy trình tương tự: right-click CT template, chọn Clone. Options giống như VM clone.

Container clone cực nhanh (thường dưới 10 giây) nhờ filesystem snapshot technology.

Customize Clone Với Cloud-Init

Nếu VM template có cloud-init, có thể customize clone trước khi start:

Chọn VM vừa clone, vào tab Cloud-Init. Có thể set:

- User: Default user (thay vì root)

- Password: Password cho user

- SSH public key: SSH key để login

- IP Config: Static IP hoặc DHCP cho từng network interface

Click Regenerate Image để apply changes. Start VM và cloud-init sẽ tự động configure theo settings này.

Lưu Ý và Best Practices

Khi Tạo Template

Generic configuration: Template nên generic nhất có thể. Không hardcode hostname, IP addresses, hoặc machine-specific configs. Sử dụng cloud-init hoặc post-clone scripts để customize.

Đặt tên rõ ràng: Đặt tên template có ý nghĩa, bao gồm OS và version (ubuntu-22.04-template, debian-12-webserver-template). Thêm date vào tên nếu maintain nhiều versions.

Document template: Ghi chú software đã cài, configuration đã set, credentials mặc định (nếu có). Lưu info này trong Notes field của template hoặc external documentation.

Version control: Khi update template (cài thêm software, security patches), nên tạo template mới thay vì modify template hiện tại. Giữ old versions để rollback nếu cần.

Khi Clone

Full Clone cho production: Luôn dùng Full Clone cho production VMs/CTs. Linked Clones có performance overhead và dependency risk.

Linked Clone cho testing: Dùng Linked Clone khi cần spin up nhiều instances tạm thời cho testing, tiết kiệm space và time.

Change hostname và IP ngay: Sau khi clone, đầu tiên phải change hostname và network config để tránh conflicts:

sudo hostnamectl set-hostname new-hostname

sudo nano /etc/netplan/00-installer-config.yaml # Ubuntu

sudo netplan applyRegenerate SSH keys: Nếu không clear SSH host keys trước khi template, phải regenerate sau khi clone:

sudo rm /etc/ssh/ssh_host_*

sudo dpkg-reconfigure openssh-serverStorage Considerations

Chọn storage phù hợp: LVM-thin hoặc ZFS tốt nhất cho templates vì hỗ trợ snapshots và thin provisioning hiệu quả. Directory storage với qcow2 cũng được nhưng chậm hơn.

Space planning: Full Clone chiếm space bằng disk size của template. Nếu template 32GB và clone 10 VMs, cần 320GB space. Plan accordingly.

Thin provisioning: Bật thin provisioning khi có thể để tiết kiệm space. Disk chỉ chiếm space thực tế sử dụng, không phải allocated size.

Performance Tuning

VirtIO drivers: Đảm bảo VMs dùng VirtIO cho disk và network để có performance tốt nhất. Windows cần cài thêm VirtIO drivers.

CPU type host: Dùng CPU type “host” cho VMs cần performance cao, nhưng lưu ý sẽ không migrate được giữa hosts khác CPU.

Ballooning và KSM: Enable memory ballooning cho VMs và KSM (Kernel Same-page Merging) trên Proxmox host để tối ưu RAM usage khi chạy nhiều VMs giống nhau.

Container cho Linux workloads: Nếu không cần Windows hay custom kernel, luôn ưu tiên Container thay vì VM. Performance và resource efficiency sẽ tốt hơn đáng kể.

Troubleshooting Common Issues

Clone failed – not enough space: Storage không đủ space cho Full Clone. Kiểm tra available space bằng df -h. Free up space hoặc chọn storage khác.

VM won’t boot after clone: Nếu dùng UEFI, có thể EFI variables bị conflicts. Remove EFI disk và recreate. Hoặc convert BIOS về SeaBIOS nếu không cần UEFI.

Network not working after clone: Nếu network interface name thay đổi hoặc config còn hardcoded MAC address cũ. Check ip a để xem interface names và update network config.

Can’t SSH to clone: SSH host keys giống template nên SSH client reject connection. Clear known_hosts entry trên client: ssh-keygen -R ip-address.

Linked Clone performance degradation: Linked Clones performance giảm theo thời gian vì phải read data từ base template. Convert sang Full Clone: qm move-disk VM_ID scsi0 new-storage --delete.

Kết Luận

Proxmox VE cung cấp hai options mạnh mẽ cho virtualization: VMs và Containers. Hiểu rõ sự khác biệt và use cases phù hợp cho mỗi loại giúp bạn design infrastructure hiệu quả.

Containers nhẹ, nhanh và hiệu suất cao, phù hợp cho Linux services. VMs cung cấp cô lập hoàn toàn và hỗ trợ mọi OS, cần thiết cho Windows servers và các workloads yêu cầu kernel customization.

Template workflow là game-changer cho infrastructure management. Thay vì cài OS và configure từ đầu mỗi lần, bạn chỉ cần maintain một template chất lượng cao và clone ra hàng chục instances trong vài phút. Kết hợp với cloud-init hoặc automation tools, bạn có thể deploy và scale infrastructure với tốc độ đáng kinh ngạc.

Trong bài tiếp theo, chúng ta sẽ tìm hiểu về backup và restore strategies để đảm bảo data safety và business continuity trên Proxmox. Stay tuned!